SENSIBILISATION À LA SÉCURITÉ INFORMATIQUE

Chaque année la progression des infections,des attaques et moyens de pirateries ne cessent de s'amplifier, et cela ne va malheureusement que dans un sens...

Pour avoir une ordre d'idée regardons les chiffres :

Pour avoir une ordre d'idée regardons les chiffres :

En 1988, la CERT l'université de Carnegie Mellon recensait 6 incidents de sécurité des réseaux.

En 1990 il y a de l'ue 252 incidents.

En 1995 (2142)

En 2000 (21 756)

En 2001 (52 658)

En 2002 (82 094)

En 2003 (137 529)

Actuellement?!?Du concret ?!?

http://www.crazyws.fr/securite/un-botnet-nous-dresse-une-analyse-du-web-mal-protege-E8JS1.html

https://cyberMAP.kaspersky.com (Real time Map)

Actuellement?!?Du concret ?!?

http://www.crazyws.fr/securite/un-botnet-nous-dresse-une-analyse-du-web-mal-protege-E8JS1.html

https://cyberMAP.kaspersky.com (Real time Map)

https://cyberSTAT.kaspersky.com/ (Real Time Map)

https://blog.kaspersky.com/

https://securelist.com/

https://blog.kaspersky.com/

https://securelist.com/

Les ressources qui circulent chez tout un chacun, se doivent d'être protégés , d'autant plus si elles sont sensibles ou si vous y attachez une importance particulière.

Il faut apprendre à maîtriser votre système d'information (SI) et pour cela, connaitre les éléments qui le composent, son environnement, et sa configuration pour mieux se protéger.

1 système d'information correspond à la totalité des données et des ressources matérielles et logicielles de votre réseau personnel ou de votre entreprise...On s'assure que les ressources servent uniquement à faire ce pour quoi elles sont prévues, par les personnes désirées et non dans un autre but.

Avoir une infrastructure homogène peut simplifier also beaucoup de choses...

Avoir une infrastructure homogène peut simplifier also beaucoup de choses...

Particuliers, votre responsabilité à l'heure de Prisme (. .),d Hadopi, loopsi, etc... n'est également plus à justifier...

Maintenir une bonne sécurité chez soi passe tout d'abord par une question de bonnes pratiques à respecter et maintenir....

Pour être efficace il va falloir examinateur les menaces et vulnérabilités auxquelles vous vous exposez et bien entendu y remédier. L'objectif principal d'un test de sécurité est d'identifier les failles et mettre en place des mécanismes pour les réparer. Protéger les systèmes vulnérables et les logiciels d'une attaque en identifiant et en défendant son périmètre...

75% des attaques sur internet sont dirigées contre les applications web du fait qu'elles sont facilement accessibles.

On néglige toujours les tests de sécurité, considérés pourtant; comme les plus importants.

L'approche traditionnelle des tests se concentre généralement sur l'infrastructure du réseau, les pares feu ainsi que le scan des ports. 1 scan de vulnérabilité mensuel peut grandement aider et permettre de détecter les failles dans votre réseau.

75% des attaques sur internet sont dirigées contre les applications web du fait qu'elles sont facilement accessibles.

On néglige toujours les tests de sécurité, considérés pourtant; comme les plus importants.

L'approche traditionnelle des tests se concentre généralement sur l'infrastructure du réseau, les pares feu ainsi que le scan des ports. 1 scan de vulnérabilité mensuel peut grandement aider et permettre de détecter les failles dans votre réseau.

Représentons cela en 3 phases:

1 - Identifier et évaluer les éventuelles menaces

2 - Identifier et évaluer les éventuelles vulnérabilités

3 - Mettre en place les moyens de défenses adéquates (contre-mesures), en fonction des résultats de votre audit.

Qui est le plus grand responsable des dégâts?!?...Je,tu,il,nous,vous,ils...et oui c est le facteur humain et son utilisation à risques....autrement dis Toi ^_^

En entreprise par exemple, sans procédure déjà mise en place, on peut donner des infos sensibles via téléphone sans savoir à qui sur a réellement affaire, partir en pause sans verrouiller son PC , montrer et donner un mot de passe à quelqu'un ou encore l'écrire sur un papier, aucune sécurité à l'accès physique des infrastructures, de ne pas prendre le temps de faire des sauvegarde peut poser problème le jour "J", et j'en passe ^_^.

Chez soi, si on télécharge n'importe quoi et qu'on clique sur tous les liens internet...c 'est pas bien ...ou encore utiliser ou installer de notre plein gré des logiciels sans signatures numérique ou éditeur authentifié sans pare feu (certains logiciels modifiés ou non,les jeux,les fissures,etc..).

Des exemples de répercussions sont souvent faîtes à notre insu et parfois désastreuses:

-récupération de vos données à distance, l'installation de crochets les plongeurs, les portes dérobées, envois de spams, usurpation d'identité,contrôle des serveurs, des ordinateurs, et/ou des utilisations des ressources à disposition.

(données,fichiers personnels,mémoire vive,calculs processeurs,attaques,etc..)

Des règles de bonnes pratiques sont indispensables pour se prémunir au mieux...

Tout le monde devraient y être sensibilisé...

Tout le monde devraient y être sensibilisé...

Tout d'abord les 5 fondamentaux d'une bonne sécurité sont :

- l'intégrité des données (garantit que les données sont bien celles que l'on croit être)

- l'intégrité des données (garantit que les données sont bien celles que l'on croit être)

- la confidentialité (assurer que seules les personnes autorisées ont accès aux ressources échangées)

- l'authentification (assurer que seules les personnes autorisées ont accès aux ressources)

- la disponibilité (maintient le bon fonctionnement du système d'information)

- la non répudiation des données (garantie qu''aucun des correspondants ne pourra nier la transaction)

Il y a aussi 4 notions essentielles à connaitre :

- la notion de l'Utilisateur (comprendre l'importance du facteur humain-l'ingénierie sociale)

- la notion de la Technologie (connaitre la/les technologies employées, sécurisés et connaitre les failles)

- la notion des Données (authentification/droits des utilisateurs)

- la notion de Physique (sécuriser les accès aux salles serveurs ou infos, matériels..)

La sécurité de votre système se mesure sur son maillon le plus faible....Si techniquement on est sécurisé mais que le facteur humain est défaillant (autrement dit moi,vous,votre femme,enfants ou employés..), toute votre sécurité est compromis.Il faut Identifier vos besoins en terme de sécurité, réfléchir aux attentes, évaluer l'importance des données et définir les risques ainsi que les conséquences qui en résultent.

En entreprise, des régles et procédures par les services doivent être misent en place.

L'accord préalable d'un responsable de la sécurité et des systèmes d'informations est requis pour effectuer ses tests. Le moins d''employés doit être prévenu pour ne pas fausser le contexte réel, mais en général, la majorité des tests ont lieu le week-end. L' administrateur se doit de faire la surveillance active et passive du/des systèmes dont il a la responsabilité, doit posséder des statistiques d'utilisations du,des systèmes et outils de protections mis à sa disposition. Il faut également définir une politique ou stratégie à appliquer en cas de menaces, vulnérabilités et systèmes compromis.

Un plan de reprise d'activité (PRA) doit également être défini..avant la catastrophe..et les remerciements ^^

l'Anssi, l'agence de l'État en charge de la sécurité des réseaux informatiques à publié:

le "Guide d'hygiène informatique". Bonnes pratiques

l'Anssi, l'agence de l'État en charge de la sécurité des réseaux informatiques à publié:

le "Guide d'hygiène informatique". Bonnes pratiques

Utiliser des outils à l'encontre d'autrui est un des délits punissables par la loi.(CODE PÉNAL)

Les outils de sécurité informatiques sont à utiliser sur son propre réseau personnel et non celui du voisin...cela va de soi...Sinon un jour c est les mens in black, du FBI et des gendarmes en 4x4 au petit matin à votre porte..^_^ z êtes prévenus..

Pour un particulier le plus sensible, ce sont les fichiers personnelles et les sauvegardes qui vont avec...la bête noire du particulier....^^ un exemple?!?

marco : Tu fais des sauvegardes toi?

polo : Ouiii t'inquiète, je maîtrise...:)

marco: Tiens ton disque fait un drôle de bruit !?!non!?!

polo : Aaaahhh mes photos de vacances avec tonton Jackie!!!

marco: Et tes sauvegardes??

polo : Ben, heu, en fait...euh...:(

MORALITE ?!? Faire des sauvegardes est indispensable et 2 précautions valent mieux qu' 1 ^^

Quelques recommandations globales :

Toujours disposer 1 image de sauvegarde de votre Système d Exploitation et d'1 copie des données personnelles récentes, le tout à disposition sur un autre support de stockage et/ou du site.

-CD/DVD, clé usb, DD interne ou externe, NAS, seul ou supportant le RAID, des cassettes, des robots, etc.

La création et La gestion de vos mots de passe demande réflexion, de méthode et de bon sens...

Des mots de passe est unique, composé d'au moins 10 caractères alphanumériques (*AZaz#1-9!@...voir 20 c'est mieux...) et ne doit pas exister pas dans le dictionnaire..complexe et mémorisable...

il faut éviter les stockages de mots de passe par défauts...mais pourquoi donc ?? Car il y a ses produits là..osforensics, nirsoft, cain&abel, john the ripper, lcp, sniffpass..

Des mots de passe est unique, composé d'au moins 10 caractères alphanumériques (*AZaz#1-9!@...voir 20 c'est mieux...) et ne doit pas exister pas dans le dictionnaire..complexe et mémorisable...

il faut éviter les stockages de mots de passe par défauts...mais pourquoi donc ?? Car il y a ses produits là..osforensics, nirsoft, cain&abel, john the ripper, lcp, sniffpass..

Utiliser des DNS sécurisés

-évite les empoisonnements dns, les codes malicieux,etc...voir mon article "Utiliser des DNS sécurisés"

Installer un Pare-feux (matériel,logiciel)

- comodo pare-feu personnel,online armor personal,zone alarme, ashampoo firewall free, sunbelt personal firewall(ex kerio), defensewall personal firewall, etc..+ d'infos sur les implémentations connus de pare feux ici

Installer un anti-virus

-kaspersky, bitdefender, norton, g-data, eensemble, sophos, mcafee, trend micro, ...

gratuits: avira free, avg, avast, windows defender, panda cloud.....les scanners en lignes existantes...

Pour les gratuits comparaison ici

gratuits: avira free, avg, avast, windows defender, panda cloud.....les scanners en lignes existantes...

Pour les gratuits comparaison ici

Installer un anti-malware

- malwarebytes, adaware, emsisoft, spybot , novirusthanks malware remover, spywareblaster...

Utiliser les protocoles, ports et commandes sécurisés

-https, ssl/tls, ssh, sftp, scp

Installer un scanner de vulnérabilités systèmes et des applications

- sécunia psi, belarc advisor, logiciel.informateur, anti-hacks, filehippo.com, appupdater, ciclient, sumo...scanner en ligne sécunia ici et bien entendu faites vos mises à jours de windows update...

Installer un scanner de vulnérabilités réseaux et un analyseur de réseaux

-nmap, superscan, siphon, nessus, wireshark, tshark, tcpdump, p0f, saint, nexpos & metasploit, la boite à outils, blackbox, etc...

wifi: logiciel wifiguard, wireless network watcher, Kismet, netStumbler, l'acor, snort, airopeek, wiFi protector, beini, le moniteur réseau microsoft...

de contres mesures d'intrusions:

- Tests applicatifs,vulnérabilités,réseau,etc... de temps à autres

- Utiliser des les agents snmp ( snmp windows - linux snmp - snmp mac - ex: prtg network monitor)

- Systèmes ids, autres id, analyseur, faire un pot de miel...^^

wifi: logiciel wifiguard, wireless network watcher, Kismet, netStumbler, l'acor, snort, airopeek, wiFi protector, beini, le moniteur réseau microsoft...

de contres mesures d'intrusions:

- Tests applicatifs,vulnérabilités,réseau,etc... de temps à autres

- Utiliser des les agents snmp ( snmp windows - linux snmp - snmp mac - ex: prtg network monitor)

- Systèmes ids, autres id, analyseur, faire un pot de miel...^^

On peut aussi utiliser des fournisseur d'accès vpn (cryptage réseau)

Un des types de VPN est fourni par un fournisseur vpn qui vous délivre une adresse IP autre que celle de votre FAI habituel, votre trafic internet est crypté via des protocoles de tunnelisation : pptp, l2tp, IPSec, L2f, gre...chacun à ses avantages et inconvénients...

En général on l'utilise pour sécuriser son de surf ou wifi public, usenet, ronaldo (ddl/p2p/torrent,etc.), contourner les restrictions géographiques et blocages de certains sites internet dans des pays censurés, par envie d'être libre et anonyme de droit ou encore de blogueur anonymement...confidentialité et sécurité...

1 fournisseur VPN permet donc de se faire attribuer et d'utiliser une adresse IP (carte d'identité sur internet) autre que celle donnée par votre FAI habituel (FREE,NEUF,ORANGE,etc.),la localisation de cette adresse IP ainsi que les journaux varient en fonction des serveurs auxquelles on se connecte...

Votre fournisseur internet ne voit plus votre trafic internet mais le fournisseur vpn lui; sait ou vous allez.

On peut automatiser les connexions et reconnexions aux fournisseurs VPN.

Je vous recommande le Blog du Vpn ou VPN MENTOR..

Pour les hébergeurs qui utilisent une adresse IP dynamique, on peut fixer un nom de domaine et utiliser un client dns pour les correspondances IP avec votre nom de domaine.

On peut automatiser les connexions et reconnexions aux fournisseurs VPN.

Je vous recommande le Blog du Vpn ou VPN MENTOR..

Pour les hébergeurs qui utilisent une adresse IP dynamique, on peut fixer un nom de domaine et utiliser un client dns pour les correspondances IP avec votre nom de domaine.

Crypter votre partition système ou disque entier (cryptage fichiers,des dossiers,des partitions,disque)

La solution ultime contre le piratage de votre système et données

-truecrypt, gnu/pgp, bcrypt, chiffrer,ecryptfs, SafeGuard® PrivateCrypto, axcrypt, scramdisk, stéganos, invisible Secrets, etc..Vous pouvez crypter jusqu'à 128 bits max ...wikipédia voir aussi commentcamarche

La solution ultime contre le piratage de votre système et données

-truecrypt, gnu/pgp, bcrypt, chiffrer,ecryptfs, SafeGuard® PrivateCrypto, axcrypt, scramdisk, stéganos, invisible Secrets, etc..Vous pouvez crypter jusqu'à 128 bits max ...wikipédia voir aussi commentcamarche

Pour les mails, opter pour les connexions ssl/tls".....Il est possible de crypter des mails..

Éviter d'ouvrir des mail douteux ou non solicités, ne jamais fournir ses coordonnées personnelles dans un courriel. Faire attention avant d'ouvrir l'e-mail d'un inconnu et/ou une pièce jointe.

Prendre son temps avant de cliquer sur un privilège..S'agit-il d'une demande habituelle?légitime ?

Les banques n'envoient jamais ce genre de courrier, ne jamais répondre sur le mode de l'impulsion...

Être vigilant lorsqu'un courriel demande des actions urgentes..Ne jamais répondre ou transférer ces de courriels

Penser à regarder et vérifier l'orthographe du domaine vers lequel pointe le lien d'un mail...

Les spams peuvent être traités à l'aide de logiciels spécialisés mais sont à vérifier de temps à autres; notamment quand on attend l mail qui n'arrive pas..

-Spamihilator,spamfighter, mailwasher Pro 2012, cloudmark desktopone pro, vade retro desktop, etc..

Éviter d'ouvrir des mail douteux ou non solicités, ne jamais fournir ses coordonnées personnelles dans un courriel. Faire attention avant d'ouvrir l'e-mail d'un inconnu et/ou une pièce jointe.

Prendre son temps avant de cliquer sur un privilège..S'agit-il d'une demande habituelle?légitime ?

Les banques n'envoient jamais ce genre de courrier, ne jamais répondre sur le mode de l'impulsion...

Être vigilant lorsqu'un courriel demande des actions urgentes..Ne jamais répondre ou transférer ces de courriels

Penser à regarder et vérifier l'orthographe du domaine vers lequel pointe le lien d'un mail...

Les spams peuvent être traités à l'aide de logiciels spécialisés mais sont à vérifier de temps à autres; notamment quand on attend l mail qui n'arrive pas..

-Spamihilator,spamfighter, mailwasher Pro 2012, cloudmark desktopone pro, vade retro desktop, etc..

BON A SAVOIR

Opter pour un navigateur plus ou moins correct: comodo dragon, chrome, firefox, Opéra, Yandex, ou virtuel(ex:Navigateur dans la Boîte). Préférer saisir des informations personnelles (coordonnées bancaires, identifiants...) sur des sites internet sécurisé...

Il existent une multitude de plugins pratiques et utile.

Il existent une multitude de plugins pratiques et utile.

-wot, adblockplus, des drapeaux, des httpseverywehre, gostery, noscripts, donottrackme, etc..

Une personne qui disposer d'un accès physique à votre machine peut voir vos documents en utilisant 1 LiveCD quelconque, même s'il ne connait pas votre mot de passe. Le mot de passe du Bios ne sert à rien si on retirer la pile de la carte mère (sur la retraite les données de configurations du BIOS, dont les mots de passe qui vont avec).

Sans cryptage on peut sniffer votre IP et donc connaitre vos habitudes ou encore accéder à votre système et données personnelles.

Retenons que l''Accéssibilité = Vulnérabilté....La virtualisation peut être une bonne solution, cette isolation garantit la sécurité des autres services si on est vigilant voiture une erreur de configuration peut mettre en défaut votre sécurité...

Sachez que vous êtez tous responsable de la propre sécurité de votre infrastructure chez vous et que vous êtez condamnable si 1hacker pirate votre réseau et s en sert pour pirater des entreprises ou autre..Sécuriser son wifi est primordiale...(wifiguard).

On peut aussi réduire la portée afin de réduire les risques et n'activer le wifi que lorsqu'on en a besoin.

Sur may also vérifier les paramètres ou utiliser un script pour l'éteindre et allumer le wifi de selon routeur via un bouton quand cela est possible.

En règle général retenons que le wifi est néfaste..et vulnérable..

Pourquoi ne pas essayer une distribution orientée sécurité ou un logiciel de pentest?

Via une clé usb, live cd, une machine virtuelle ou encore en l''installant...c vaste y'en a pour tous les goûts..

-Famille BSD, Fedora sécurité, les yeux de réseau, backtrack, ubuntu PE(Pentest Édition), nUbuntu, trinux, opérateur, phlak, L. une.s Linux, Knoppix-STD, F. I. R. E..vous en voulez encore?!? ici voir aussi pwnie express pentest wiki

Il faut aussi faire attention à effacer de façon sécurisées les données quand on se sépare d'un disque dur tel qui soit (ps3 et xbox compris)...surtout si on le vend et qu'on à fait des achats avec....

Il faut toujours prendre soin de vérifier les configurations dites normes ou par défauts et modifier les mots de passe instaurés par défauts (bios,systèmes,applications et sur internet).Il faut éviter d'enregistrer ses mots de passe dans votre navigateur ou opter pour un gestionnaire de mots de passe si on à pas bonne mémoire..

Les "SMS" d'authentifications peuvent être une solution, et sont utilisés sur de plus en plus de sites internet; tout va bien, tant qu'on ne se fait pas emprunter ou voler son portable...

-keepassx, lastpass, passwordmaker,etc...

Les "SMS" d'authentifications peuvent être une solution, et sont utilisés sur de plus en plus de sites internet; tout va bien, tant qu'on ne se fait pas emprunter ou voler son portable...

-keepassx, lastpass, passwordmaker,etc...

La seule parade à tout ça réside dans le cryptage......Sans ce mot de passe supplémentaire, pas d'accès.....mais attentions aux enregistreurs de frappe ou renifleurs de clavier matériels ou logiciels.....

logiciels anti-keyloggers: hijackthis, gratuitement ici ou éval/payant ici.

On peut aussi utiliser des clavier virtuel mais certains keyloggers outrpassent ceci.voir sujet korben ici

Utilisez le raccourci touche windows + R et cône à la commande osk.exe (quand on a des doutes de la machine qu'on utiliser).

Gnu/linux intègre déjà la plupart des algorithmes, on peut voir de 1 aperçu avec la commande suivante:

"cat/proc/crypto | grep nom"

"cat/proc/crypto | grep nom"

On peut ainsi chiffrer des fichiers, des messages, des communications ou des disques complet assez facilement.

Le cryptage disque à un impact sur les performances des systèmes/disques ; tout comme le vpn en termes de débits réseaux ^^ c normal...la sécurité à un prix..la stéganographie aucun...^^

Si le cryptage presque inviolable existe-t-il est malheureusement interdit par la loi...

Les meilleurs logiciels de cryptage sont interdits en France de par leur clé trop longue, en France par exemple cryptofree peut engendrer des poursuites pénales.

En conclusion, faire un bilan ne peut être que bénéfique, Faites 1 récapitulatif de ce qui est nécessaires et facultatifs, évaluer les avantages, les inconvénients afin de mieux "juger" ce qui vous convient. A vous de trouver votre juste milieu, en fonction de vos attentes, des besoins réels, de degré d importance et biens sur de votre matériel.

Pour ceux qui aiment comprendre les choses voici la méthodologie d'une intrusion sur un réseau....

Pour ceux qui aiment comprendre les choses voici la méthodologie d'une intrusion sur un réseau....

Les pratiques utiles :

Les 10 commandements de la sécurité sur l'internet

Les Bons réflexes pour l''Internaute et si t as rien compris..fais un tour là

Bonnes pratiques:

- Mettre à jour les systèmes et les applications (automatiser les MAJ)

- Analyser les fichiers espions (renifleurs,les troyens,les logiciels installés par un éventuel intrus)

- Vérifier les connexions en cours (via logiciel, pare feux ou en ligne de commande)

- Utiliser des programmes d'audit et de sécurité

- Mettre en place une journalisation d'évènements

- Vérifier les fichiers de journaux systèmes

Il faut aussi néanmoins se rendre compte d'une évidence, consternante mais vraie...Ce qui est fait peut être défait et tout ce qui est crypté peut être décrypté...Toute technologie finit par être confrontée à la logique mesure / contre mesure...

Rien n'est sécurisé à 100%..Disons à 90%...Comme on dit mieux vaut prévenir que guérir....En attendant de croiser une institution, consort, dinosaure, gourou, kikass, etc...^^

Vous avez, entres autres; 1001 manières et 65535 ports ou points d'entrées/sorties accessibles, (in)visibles, bloquées depuis l'extérieur de votre...Attention à vos noeuds de connexions et ou vous mettez les pieds...Bon j ai compris, je débranche mon câble ethernet...^^

Pour finir, voici 1 article intéressant à lire pour prendre conscience des informations qu'on laisse sur la grande toile d araignée qu'est le web....via internet..(http://www.le-tigre.net/marc-L.html)

Il est toujours intéressant de vérifier vos comptes,profils,les options de sécurités et confidentialités proposés par les sites internet sur lesquels vous êtes inscrits pour les ajuster quand cela est possible.Surveiller et maîtriser la diffusion de vos données personnelles...J espère que cet article vous aura éclairé davantage.

Si pas convaincus faites 1 tour ici

Si pas convaincus faites 1 tour ici

- Google - 123people - LinkedIn - Copains d'avant

- Facebook - Infogreffe.fr - Societe.com - Les annuaires web (pages jaunes,etc..)

Protégez vous! Achetez les licences; vous aurez aussi de belles surprises "Que la force de Yoda soit avec vous..."

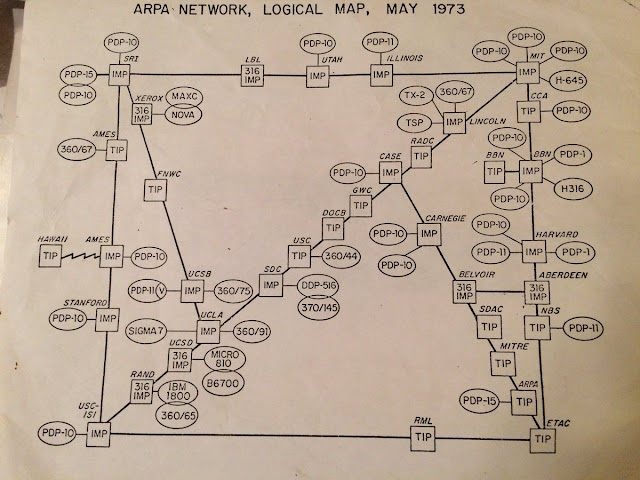

Au départ...C'était eux internet!? ^_^ Ils étaient pas beaucoup sur le web à cette époque là :)

Si un jour vous êtes bloqué sur un problème...message erreur/symptômes en recherche sur google suivi du mot "résolu" ou pensez à l'envers...

On appréhende mieux ce que l'on comprends ou maîtrise...

On appréhende mieux ce que l'on comprends ou maîtrise...

Un peu de jugeote , bons sens et techniques. vous permettront même de Débusquer et faire arrêter harceleurs ,voleurs and co...

Ne volez pas vos employeurs et clients, parlez en à votre chef, il vous proposera peut-être du préférentiel. Cela n'en vaut pas la peine.

En général les clients vous donnent une tonne de matériels (obsolète ou non) GRATUITEMENT si vous êtes compétent, sympathique et franc...Prenez l'habitude de refuser sinon vous passerez vite à E-brocanteur même en choisissant...👌😀

Et si jamais au grand hasard cela vous arrive un jour; ne vous connectez jamais à la licence de l'anti virus ou VPN du client (ou compte) sur un de ses OS type; depuis chez vous.

Ne vous laissez pas influencer par 1 ou 2 personnes mais parlez en à tout votre groupe dans la mesure du possible.

Privilégiez de vendre vos "joujoux" devenus inutiles ou autres.

(Tablettes,pda,consoles de jeux,etc...VECU :/ )

Ne volez pas vos employeurs et clients, parlez en à votre chef, il vous proposera peut-être du préférentiel. Cela n'en vaut pas la peine.

En général les clients vous donnent une tonne de matériels (obsolète ou non) GRATUITEMENT si vous êtes compétent, sympathique et franc...Prenez l'habitude de refuser sinon vous passerez vite à E-brocanteur même en choisissant...👌😀

Et si jamais au grand hasard cela vous arrive un jour; ne vous connectez jamais à la licence de l'anti virus ou VPN du client (ou compte) sur un de ses OS type; depuis chez vous.

Ne vous laissez pas influencer par 1 ou 2 personnes mais parlez en à tout votre groupe dans la mesure du possible.

Privilégiez de vendre vos "joujoux" devenus inutiles ou autres.

(Tablettes,pda,consoles de jeux,etc...VECU :/ )

*********************************************************************************

*********************************************************************************

annuaire gratuit référencement - Petites Annonces - tv en direct - Skype - www.vacances-location.net le référencement